Лекция

Британскими учёными давно выяснено, что при попытке разработать модулярный софт повышается шанс заработать геморрой. В этом докладе мы пристально рассмотрим...

По ходу доклада мы последовательно рассмотрим несколько весьма непростых ситуаций, все глубже и глубже вникая в область оптимизации запросов. Для этого нам...

По ходу доклада мы последовательно рассмотрим несколько весьма непростых ситуаций, все глубже и глубже вникая в область оптимизации запросов. Для этого нам...

Мастер-класс посвящён отработке навыков адаптивного управления проектом на примере нескольких кейсов.

Представьте ненадолго, что сейчас Вы работаете над сложной высоконагруженной системой. При этом проект настолько важен, что команда QA, техлиды и архитекторы ...

Асхат занимается внедрением Scrum с 2006 года. Уже тогда Scrum в мире был достаточно популярен, хотя и относительно молод. С того времени Scrum сильно...

Фантом - операционная система нового поколения, разрабатываемая российской компанией Digital Zone. Система базируется на концепции неизбывной (persistent)...

Ситуация «cервис временно недоступен» (и ее вариации) - это кошмарная головная боль и бессонные ночи для команд поддержки и разработки любого online-проекта. ...

Философия байесовского подхода. Байесовский подход к оцениванию параметров. Свойства оценок. Виды априорных распределений, выбор априорного распределения....

Зрение является наиболее значимым из наших органов чувств – человек воспринимает визуально до 90% всей информации. Можно ли научить компьютер столь же...

Том Демарко в свое время сказал, что проблемы IT-проектов имеют скорее социологические причины, нежели технологические. Мы, люди технические, зачастую...

Страница лекции на сайте Computer Science Center

Контроль нормального поведения приложений. Security Enhanced Linux (SELinux).

Протоколы с секретным и открытым ключом

Привязка к биту. Доказательства с нулевым разглашением

Интерактивный протокол привязки к биту. Стратегии, разглашающие только f(x). Разглашение при...

Метод складного ножа. Бутсреп. Свойства сценка доверительнх интервалов на основе бутстрепа. Проверка статистических гипотез с помощью бутсреп.

Страница лекции...

Страница лекции на сайте Computer Science Center

Страница лекции на сайте Computer Science Center

Страница лекции на сайте Computer Science Center

Страница лекции на сайте Computer Science Center

Страница лекции на сайте Computer Science Center

Безопасность инфраструктуры хранения и облачных датацентров

угрозы

уязвимости

методы борьбы

Технологии web-разработки

Протокол HTTP.

CGI.

DHTML.

CMF и CMS.

Сборка генома

Страница лекции на сайте Computer Science Center.

Каждый день поиском Яндекса пользуются миллионы людей. Напечать запрос и получить ответ можно в считанные мгновения. За этой скоростью стоит работа тысяч...

Трудный бит. Псевдослучайные функции

Построение трудного бита для односторонних перестановок. Декодирование списком кодов Уолша-Адамара. Конструкция семейства...

Ридж-регрессия, медианная и квантильная регрессия. Метод скользящей медианы и другие робастные методики. Бинарная регрессия(логит и пробит).

Страница лекции на...

Локальная и удаленная репликация

синхронный и асинхронный режим

методы

топологии

Кодировки текста

История появления кодировок.

Кодировки для кириллического текста.

Много байтовые кодировки.

Unicode.

Передача данных через почтовый протокол:...

Сборка генома

Страница лекции на сайте Computer Science Center.

Страница лекции на сайте Computer Science Center

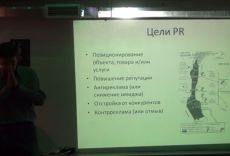

В своем развитии компании претерпевают различного рода трансформации. Среди прочего это: становление команд, формирование корпоративных политик и формализация...

В своем развитии компании претерпевают различного рода трансформации. Среди прочего это: становление команд, формирование корпоративных политик и формализация...

Комбинаторная оптимизация и потоковые задачи

Страница лекции на сайте Computer Science Center

Страница лекции на сайте Computer Science Center

Поиск похожих документов